DNS查询 命令行工具:如何使用命令行查询域名的DNS信息?

- 问答

- 2025-08-23 10:02:01

- 6

🔥 2025年8月DNS大事件!联通故障暴露网络隐患,手把手教你用命令行查询DNS信息

中国联通北京用户集体遭遇“网络失联”事件,原因竟是DNS故障!😱 这次事件不仅让打工人摸鱼失败,更暴露了DNS作为网络“导航仪”的脆弱性,别慌,今天就教你用命令行工具快速排查DNS问题,还能用加密协议防止运营商“偷看”你的上网记录!🔒

DNS故障为何频发?先吃个瓜🍉

8月12日晚,北京联通用户发现微信、抖音集体“罢工”,背后竟是DNS服务器瘫痪,更魔幻的是,部分用户手动设置公共DNS(如114.114.114.114)仍被劫持到联通服务器,除非用上DoH/DoT加密协议!

💡 知识点:

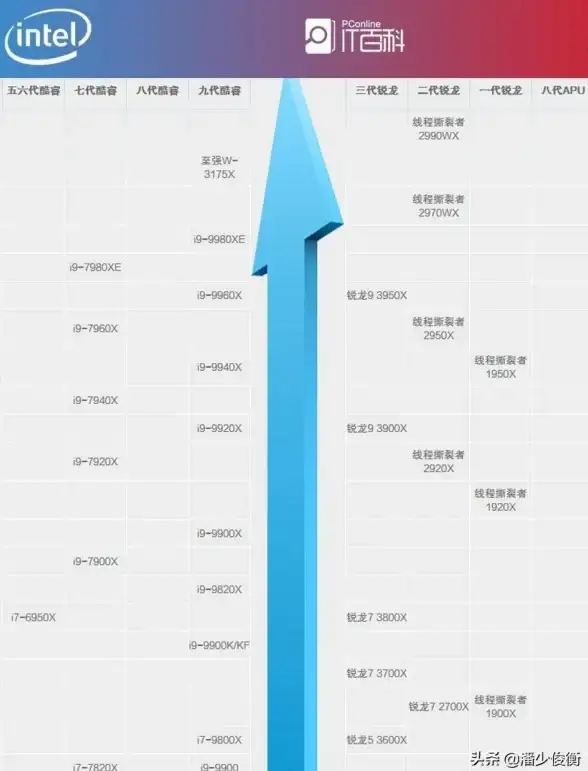

DNS(域名系统)是互联网的“通讯录”,负责把域名(如baidu.com)翻译成IP地址,但传统DNS使用明文传输,运营商可随意劫持或注入广告(比如你访问某网站,它偷偷给你跳转到运营商的广告页)。

命令行工具大集合!3秒查清DNS问题

dig:技术大佬的“透视镜”

🚀 适用场景:需要详细分析DNS解析过程时(如排查劫持、调试CDN)。

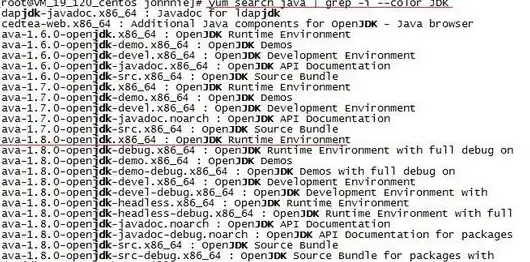

# 基础查询:查baidu.com的A记录(IPv4地址) dig baidu.com A # 指定DNS服务器:用阿里云DNS查询 dig @223.5.5.5 baidu.com # 查MX记录(邮件服务器) dig baidu.com MX # 简洁模式(只显示IP) dig +short baidu.com

nslookup:Windows/Mac用户的“快捷键”

🚀 适用场景:快速验证DNS解析结果(支持交互模式)。

# 查QQ.com的IPv6地址 nslookup -type=AAAA qq.com # 反向查询IP对应的域名 nslookup -type=PTR 8.8.8.8 # 交互模式(输入exit退出) nslookup > server 8.8.8.8 # 切换DNS服务器 > qq.com

host:极简主义者的“瑞士军刀”

🚀 适用场景:需要同时查看多种记录时(A、MX、TXT全都要)。

# 查淘宝的多种记录 host -a taobao.com # 查IPv6地址 host -6 taobao.com

终极防护!用DoH/DoT告别运营商劫持

传统DNS明文传输,运营商可随意“偷看”甚至篡改。DoH(DNS over HTTPS)和DoT(DNS over TLS)用加密协议保护隐私,连运营商都看不到你查了啥!

🌐 国内可用DoH服务器(2025年最新)

- DNSPod:

https://1.12.12.12/dns-query - 阿里DNS:

https://223.5.5.5/dns-query(支持HTTP3)

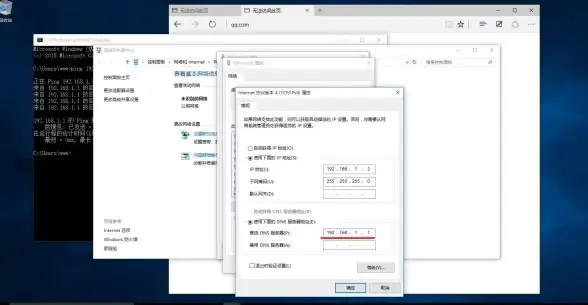

💻 Windows 11启用DoH

- 打开设置 → 网络和Internet → 高级网络设置 → 更多网络适配器选项。

- 右键当前网络 → 属性 → Internet协议版本4(TCP/IPv4)→ 属性。

- 底部点击“使用以下DNS服务器地址”,填入DoH服务器IP(如223.5.5.5)。

- 勾选“为此连接使用DoH”→ 保存!

🐧 Linux(Ubuntu)配置DoH

# 安装stubby(DoH客户端)

sudo apt install stubby

# 编辑配置文件,替换为阿里云DoH地址

sudo nano /etc/stubby/stubby.yml

- address_data: 223.5.5.5

tls_auth_name: "dns.alidns.com"

# 重启服务

sudo systemctl restart stubby

DNS故障自救指南

-

查本地Hosts文件:

# Windows:C:\Windows\System32\drivers\etc\hosts # Linux/Mac:/etc/hosts

如果Hosts被篡改(比如多了奇怪的IP),直接删除或备份还原!

-

清DNS缓存:

# Windows ipconfig /flushdns # Linux(systemd) sudo systemd-resolve --flush-caches # Mac sudo dscacheutil -flushcache

DNS安全刻不容缓!

这次联通故障只是冰山一角,DNS攻击(如DGA恶意域名、DNS隧道)正成为黑客的“新宠”,赶紧用上DoH/DoT,再搭配命令行工具定期排查,你的网络隐私才能真正“锁死”!🔒

💬 互动话题:你遇到过DNS劫持吗?评论区分享你的“翻车”经历!

本文由 业务大全 于2025-08-23发表在【云服务器提供商】,文中图片由(业务大全)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://xdh.7tqx.com/wenda/703994.html

发表评论