网络防护 信息安全 服务器安全基线检查的重要性解析

- 问答

- 2025-08-22 06:41:29

- 5

🔒网络防护 | 信息安全:服务器安全基线检查为何是企业生存的“生命线”?

🚨场景引入:一次攻击引发的连锁危机

2025年7月,四川成都某科技公司的购票管理系统突然瘫痪——50万条用户身份证号、手机号和支付记录被窃取,黑市上每条数据售价高达10元,更讽刺的是,该公司三个月前刚通过ISO27001认证,却连最基础的漏洞扫描都未定期执行。😱

这场危机揭露了一个残酷真相:许多企业把安全认证当“挡箭牌”,却连最底线的安全配置都未落实,服务器安全基线检查,正是这道“底线”的守护者。

🔍服务器安全基线检查:为什么它是信息安全的“地基”?

预防优于治疗:把风险扼杀在摇篮里

“午夜暴雪”组织曾利用微软未启用的测试账户,发起密码喷洒攻击,盗取高管邮箱,如果微软定期执行基线检查,关闭非必要账户、强制多因素认证(MFA),这场攻击本可避免。

- 关键动作:通过基线检查,强制关闭默认密码、非必要端口,实施最小权限原则,直接收缩攻击面。

合规性:避免“一罚回到解放前”

2025年《数据安全法》执法趋严,四川科技公司因未落实等级保护制度被罚200万元,CTO被吊销资格,而等保2.0明确要求:

- 三级系统:必须定期扫描漏洞、审计日志、加密敏感数据。

- 基线作用:自动生成合规报告,确保通过检查。

系统稳定性:别让“小漏洞”拖垮大业务

2024年CrowdStrike更新失误导致全球850万台Windows系统“蓝屏”,航空、医疗系统瘫痪,损失超100亿美元。💥

- 基线价值:通过配置审计工具(如AWS Config),实时检测公开的S3存储桶、过度宽松的安全组规则,避免“一键崩溃”。

对抗零日漏洞:快过攻击者的“时间差”

2025年零日漏洞数量激增至每月225个,生成式AI让攻击者更快发现漏洞,某电商平台的第三方物流系统因未修复零日漏洞,导致100万条用户信息泄露。

- 基线策略:优先修复CVSS评分高的漏洞(如Log4j2),结合自动化工具(Nessus)批量处理。

AI时代的新挑战:基线检查的“进化”

- 深度伪造攻击:AI生成的钓鱼邮件成功率提升300%,基线检查需强制员工季度模拟钓鱼测试。

- 对抗量子计算:2025年抗量子加密算法(如CRYSTALS-Kyber)已纳入基线标准,预防“现在窃取,未来解密”。

📊2025年最新趋势:基线检查如何应对“新威胁”?

零信任架构:从“验证”到“持续验证”

Gartner预测,2025年零信任支出增速超15%,企业需:

- 动态验证身份(如生物识别+硬件令牌);

- 微隔离技术限制服务器间非必要通信。

供应链安全:第三方也要“过安检”

美国财政部因BeyondTrust软件漏洞被攻陷,暴露供应链风险,基线检查需:

- 审查供应商安全协议;

- 监控第三方代码更新(如Ollama关闭默认端口)。

自动化工具:基线检查的“智能升级”

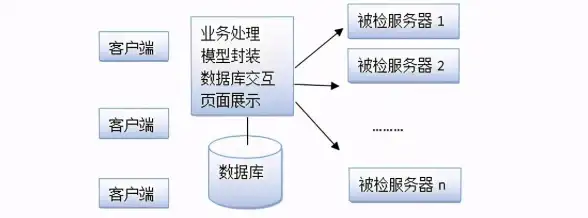

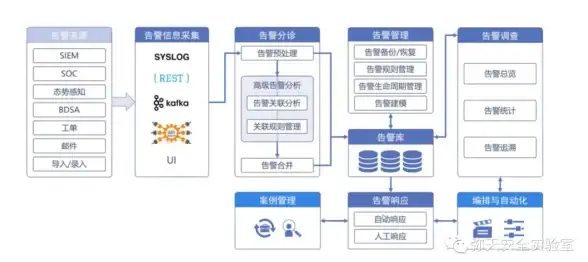

- 德迅基线产品:一键扫描容器、主机、数据库,可视化呈现结果,支持自定义基线(如设置阈值、整改方案)。

- AI辅助:通过机器学习分析日志,自动识别异常行为(如凌晨3点的登录失败)。

💡企业行动指南:如何快速落地基线检查?

立即执行的三件事

- 资产清点:用工具(如ELK)动态更新服务器、数据库、应用列表。

- 基线扫描:每周自动检测账号、补丁、日志配置,生成合规报告。

- 应急演练:模拟勒索病毒攻击,测试隔离与恢复流程。

长期策略:构建“自适应”基线

- 结合MITRE ATT&CK框架:映射攻击手法(如Pass-the-Hash),针对性加固。

- 抗量子准备:对核心数据采用CRYSTALS-Kyber算法加密。

工具推荐

- 自动化检查:Nessus(漏洞扫描)、CrowdStrike(行为链检测);

- 合规管理:德迅基线产品(支持等保2.0、CIS标准)。

🔒基线检查是“防守的艺术”

服务器安全基线检查,不是一次性的“打勾任务”,而是企业生存的“动态防线”。

每一次基线检查,都是对攻击者的“降维打击”——因为真正的安全,从“守住底线”开始。 💪

信息来源:Gartner、奇安信《2024数据安全报告》、2025年四川科技公司事件通报(参考日期:2025-08)

本文由 业务大全 于2025-08-22发表在【云服务器提供商】,文中图片由(业务大全)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://xdh.7tqx.com/wenda/692333.html

发表评论